黑客使用基于iframe的网络钓鱼系统窃取支付卡数据

时间 : 2019-05-22 编辑 : DNS智能解析专家

网络犯罪分子已经升级了他们的信用卡略读脚本,以使用基于iframe的网络钓鱼系统,该系统旨在用于在结账时从Magento支持的商店客户网上获取信用卡/借记卡信息。

Magecart团队通常在网站代码中注入基于JavaScript的支付数据撇取器,脚本在后台收集和泄露支付信息,客户甚至从未注意察觉。

在这种情况下,正如Malwarebytes安全研究员Jérôme Segura所发现的那样,犯罪分子在黑客网站的每个页面中都注入了信用卡窃取程序脚本,并将其配置为弹出网络钓鱼形式,要求买家自己提供信息。

使用网络钓鱼窃取信用卡数据的Magecart团体并不具有革命性,早在2月份RiskIQ威胁研究负责人Yonathan Klijnsma的Magecart Group 4重叠支付网络钓鱼系统分析中就有介绍到,诈骗分子就用他们自己的方式取代了合法的支付表格。

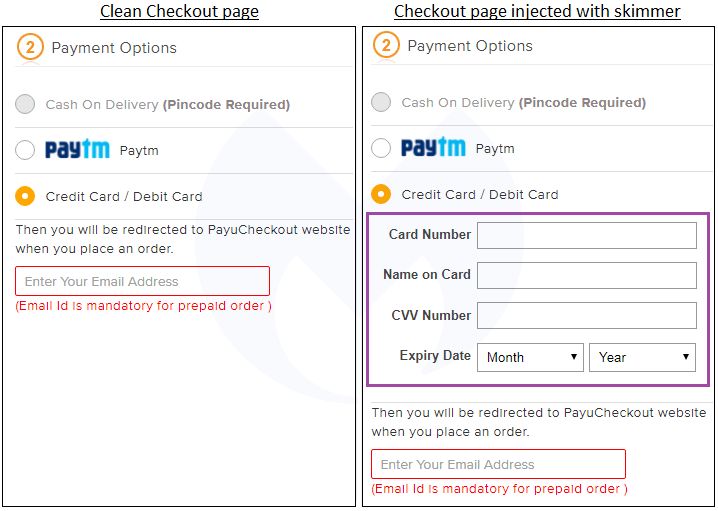

然而,Segura one-ups Magecart Goup 4的狡猾策略通过在页面上显示信用卡网络钓鱼表单发现,客户被重定向到支付服务提供商(PSP),这是一个网上商店永远不会问他们的地方用户的付款信息,因为付款流程已外部化为PSP。

如果在结账过程中给予足够的重视,客户仍然可以检测黑客何时想要使用此网络钓鱼方法窃取他们的信用卡信息,因为诈骗分子没有删除“然后您将在下订单时被重定向到PayuCheckout网站”这一消息,这至少可以引起一些危险信号。

正如Segura所发现的那样,诈骗分子用这个基于iframe的信用卡网络钓鱼脚本注入了被黑网Magento网站的所有页面,但网络钓鱼表单只会显示在商店的结账页面上。

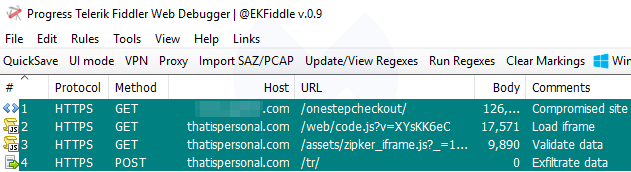

黑客首先使用从在个人[.] com(在俄罗斯注册和托管的域)加载的混淆脚本在受到攻击的情况下创建的流氓iframe收集数据。

接下来,通过对同一俄罗斯托管域的POST请求,在另一个混淆的脚本的帮助下,网络钓鱼信用卡得到验证并发送到骗子的exfiltration服务器。

(撇渣器流量捕获)

Magecart团队积极实现目标多元化

自2015年左右以来,被称为Magecart团体的黑客服装一直活跃起来,它们是一个 不断变化的威胁 ,它可以对Amerisleep和MyPillow 等小型零售商以及Ticketmaster, British Airways, OXO和 Newegg等知名国际公司发起攻击 。

Magecart的活动与以往一样活跃,他们的活动很少显示任何低点。作为证据,安全公司Group-IB 在4月初发现了2,440个被入侵的网站,这些网站感染了Magecart集团的支付数据。

正如Klijnsma在一份详细说明Magecart活动扩展到OpenCart和OSCommerce商店的报告中所说“对于每一个成为头条新闻的Magecart攻击,我们会检测到数千个我们没有透露的内容。 这些鲜为人知的违规行为中有相当一部分涉及第三方支付平台。”

4月下旬,Segura还发现数百家Magento商店注入GitHub托管的撇子脚本,而Magecart集团也感染了Sanguine Security研究员Willem de Groot出土的亚特兰大老鹰NBA篮球队的网店 。

5月初,另一个团队支持多态Magecart撇渣器脚本,内置支持来自世界各地的57个支付网关,可以集成到几乎任何商店结账页面,任何在线商店以刮取支付卡信息无需为每个受感染的网站进行自定义。

两天后,即5月3日,数百家美国和加拿大PrismWeb驱动的校园商店的结账页面被一个被TrendMicro称为Mirrorthief的Magecart集团所破坏。

“他们目前专注于支付数据,但我们已经看到了浏览登录凭据和其他敏感信息的举动。这扩大了潜在的Magecart受害者的范围,远远超出了电子商务的范围,”Klijnsma还深入了解分析针对OpenCart在线商店的大规模Magecart操作 。

来源:https://www.bleepingcomputer.com/news/security/hackers-steal-payment-card-data-using-rogue-iframe-phishing/