BGP劫持这次的目标是支付系统 多家美国支付处理公司DNS服务器被劫持

时间 : 2018-08-07 编辑 : DNS智能解析专家

据外媒报道,BGP劫持攻击了多家美国支付处理公司的DNS服务器。这些互联网路由攻击旨在将指向支付处理器的流量重定向到由恶意行为者控制的服务器,随后攻击者试图窃取数据。

Oracle Dyn的互联网分析主管Doug Madory此前在2018年4月发现边境网关协议(BGP)劫持攻击,一直持续到7月。第一次攻击针对亚马逊DNS服务器,但最近的攻击针对更广泛的美国支付服务。

Oracle Dyn曾在2018年4月详细描述了对亚马逊权威DNS服务实施肆无忌惮的BGP劫持事件,不法分子旨在将受害者引诱到恶意网站并窃取加密货币。(https://dyn.com/blog/bgp-hijack-of-amazon-dns-to-steal-crypto-currency/)

这次,Oracle Dyn亦在7月内多次观察到针对美国支付处理器Datawire,Vantiv或Mercury支付系统的权威DNS服务器的BGP劫持。发现了针对支付处理系统的BGP劫持攻击,并使用新的技巧来最大化攻击者对DNS服务器的控制。其技术类似于4月份使用的技术,最新的BGP劫持使得冒充DNS服务器能够返回伪造的DNS响应,将不知情的用户误导到恶意站点。通过在伪造响应中使用长TTL值,递归DNS服务器在BGP劫持消失后很长时间内将这些伪造的DNS条目保存在其缓存中,最大限度的延长攻击的持续时间。

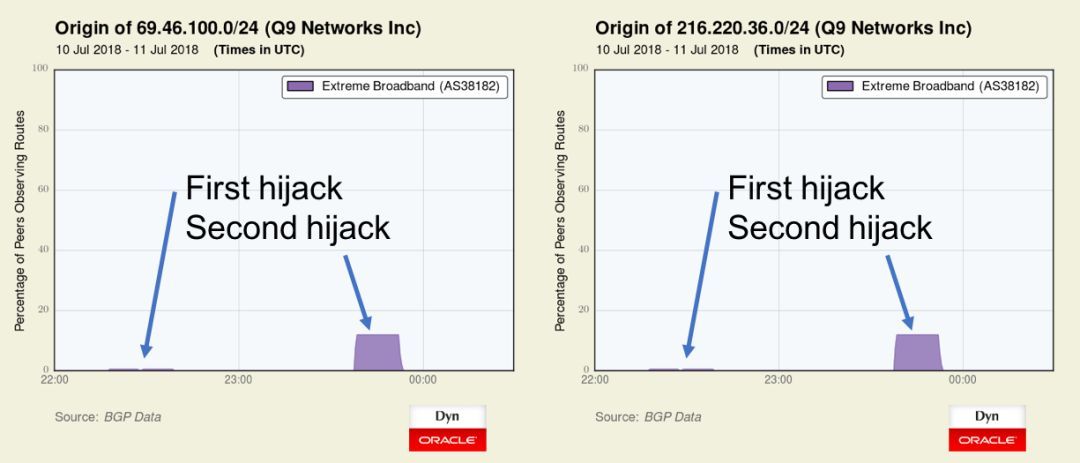

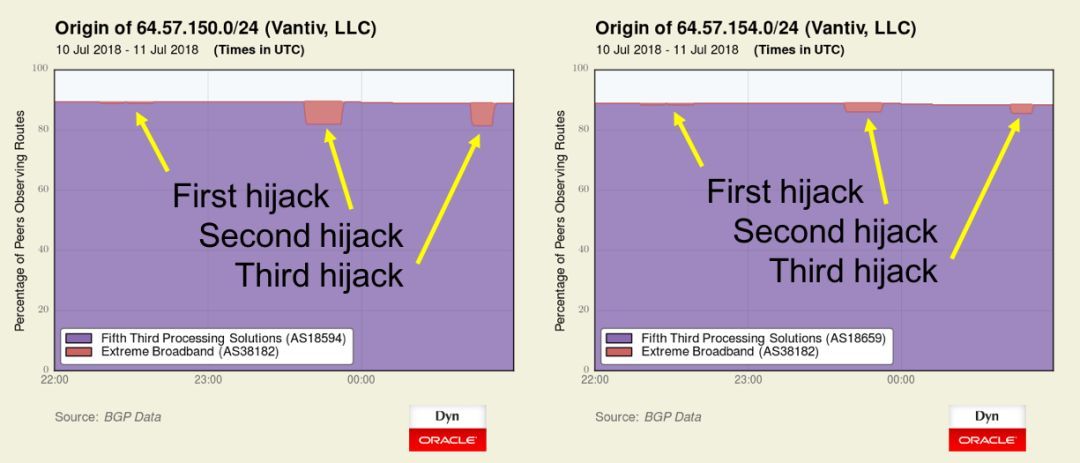

第一次攻击始于2018年7月6日,持续时间较短,试图重新定向路由器的网络前缀或IP地址块。这些攻击针对的是Vantiv和Datawire支付处理公司。庆幸的是这些前缀并没有传播到很远的地方:

> 64.243.142.0/24 Savvis

> 64.57.150.0/24 Vantiv, LLC

> 64.57.154.0/24 Vantiv, LLC

> 69.46.100.0/24 Q9 Networks Inc.

> 216.220.36.0/24 Q9 Networks Inc.

7月10日又出现一次试图重定向路由相同前缀的攻击,这次持续了30分钟。但其后袭击者又发动了进一步的劫持,包括对Mercury支付系统的一次攻击以及持续长达3小时的对Vantiv和Datawire的另一次攻击。

Datawire的命名服务器ns1.datawire.net和ns2.datawire.net分别解析到216.220.36.76和69.46.100.71,这些地址就在上面显示的被劫持网络上。

Vantiv的命名服务器ns1.ftpsllc.net和ns2.ftpsllc.net分别解析到64.57.150.53和64.57.154.53,这些地址在上面显示的被劫持网络上。

7月11日在两次单独的事件中劫持一组新的前缀,每次持续了几分钟。

> 209.235.25.0/24 Mercury Payment Systems

> 63.111.40.0/24 Mercury Payment Systems

> 8.25.204.0/24 Level 3

> 12.130.236.0/24 CERFnet

Mercury的命名服务器ns1.mercurypay.com和ns2.mercurypay.com解析到209.235.25.13和63.111.40.13。这些IP地址被劫持,作为209.235.25.0/24和63.111.40.0/24的一部分,这两者都是正常路由的更具体的通告。

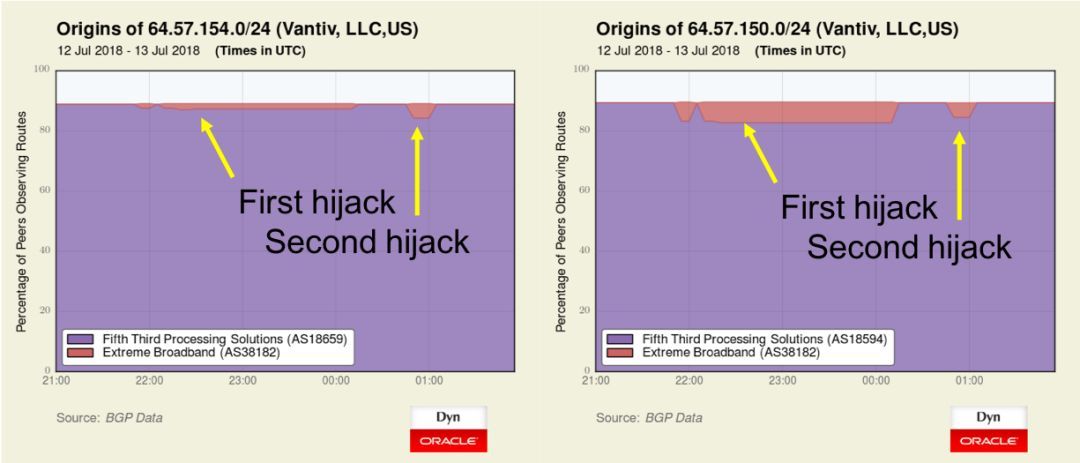

7月12日开始劫持与前两次目标同样的5条路由,这些劫持持续了近3小时:

> 64.243.142.0/24 Savvis

> 64.57.150.0/24 Vantiv, LLC

> 64.57.154.0/24 Vantiv, LLC

> 69.46.100.0/24 Q9 Networks Inc.

> 216.220.36.0/24 Q9 Networks Inc.

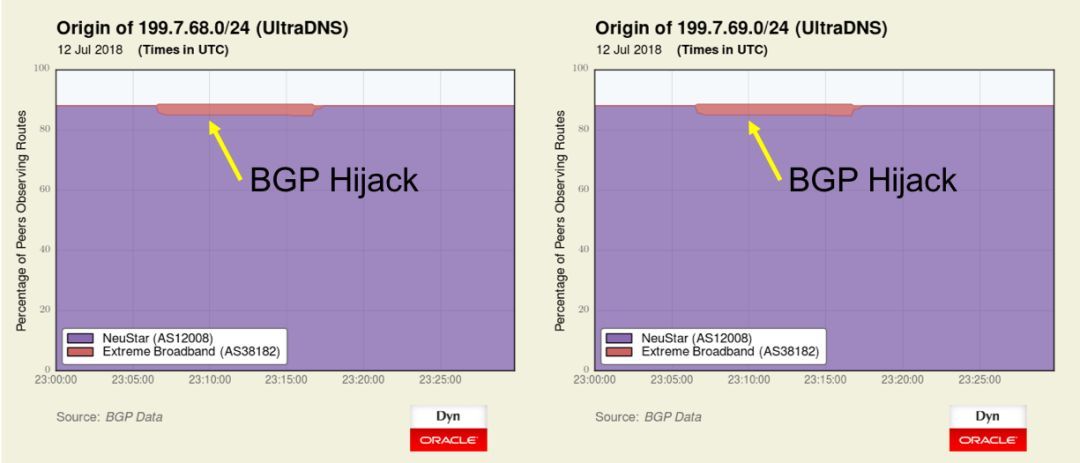

稍晚些,开始劫持各条路由,包括面向知名DNS服务提供商UltraDNS(隶属Neustar)的两条路由,持续了约10分钟。

> 199.7.68.0/24 UltraDNS Corporation

> 199.7.69.0/24 UltraDNS Corporation

> 204.74.108.0/24 UltraDNS Corp

> 204.74.109.0/24 Internet Media Network

> 204.74.114.0/24 Internet Media Network

> 204.74.115.0/24 Internet Media Network

> 65.118.49.0/24 CenturyLink

而早在7月10日,这些支付系统的用户就开始反映问题了。第一次劫持过后不久,故障电子邮件分发列表上的参与者就反映连接到Datawire有问题。

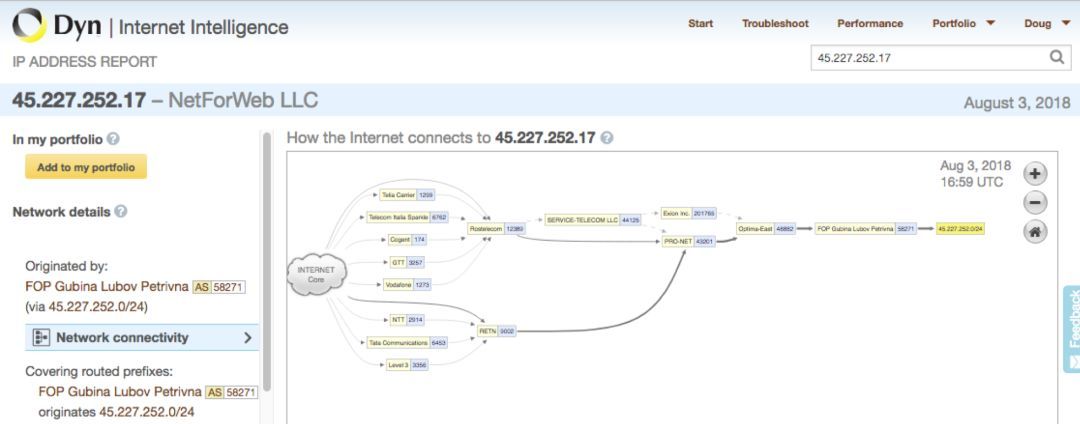

7月10日至13日之间的被动DNS观察显示* .datawire.net域名解析到45.227.252.17,IP地址空间注册在荷兰加勒比海岛库拉索岛,但是路由却经由乌克兰东部独立出来的卢汉斯克区域。

在针对Datawire的7月10日至13日发生的两起攻击事件中,* .datawire.net域名解析到45.227.252.17,IP地址空间注册在荷兰加勒比海岛库拉索岛,但是路由却经由乌克兰东部独立出来的卢汉斯克区域。

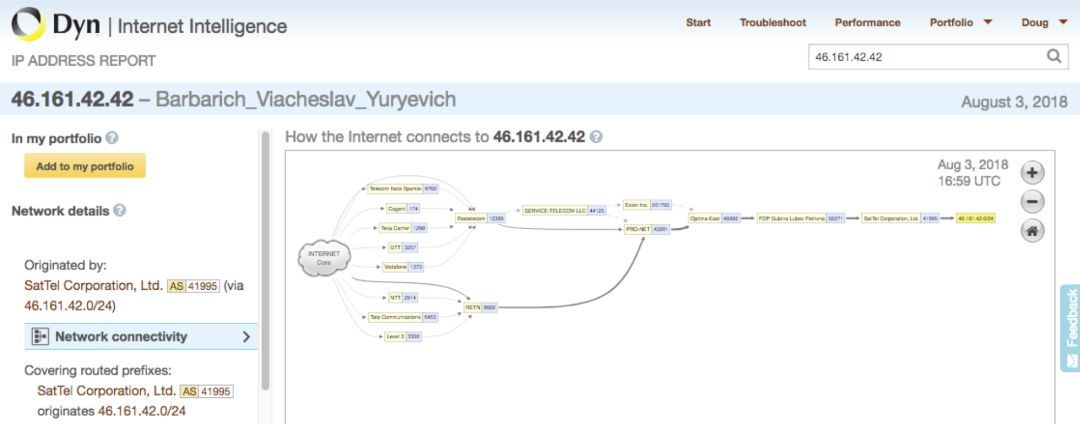

值得注意的是,此次劫持与发生在4月的针对亚马逊的DNS服务器攻击类似。4月份亚马逊Route53服务劫持后被指向46.161.42.42,这注册为德国IP地址空间,但同样路由经由乌克兰东部的卢汉斯克。这些攻击允许导致他们的某个AWS客户MyEtherWallet的流量被重定向到俄罗斯托管的虚拟站点。这次攻击让黑客窃取价值160,000美元的以太坊。

这些相似之处表明这两个权威DNS服务器的BGP劫持可能有关联。在上个月一系列劫持中,不法分子表现出对细节的关注,将伪造响应的TTL设为大约5天。目标域的正常TTL是10分钟(600秒)。通过配置一个较长的TTL,伪造的记录在BGP劫持已停止很长一段时间后存在于DNS缓存层中。即使BGP劫持已经解决,问题仍将存在。

如果说之前的劫持是警告,那么这一系列事件表明互联网基础设施正在直接遭受攻击。而可以预期到的是这类攻击只会有增无减。

Plixer的审计和合规主管贾斯汀杰特表示,BGP劫持攻击“非常危险,因为他们不需要攻击者闯入他们想要窃取的机器。”

“相反,它们会破坏解析程序级别的DNS缓存,然后可以用来欺骗用户。当DNS解析程序的缓存因无效信息而中毒时,攻击后可能需要很长时间来清除问题。这是因为DNS TTL如何工作。”

正如NTT通信公司的乔布•斯尼基德斯(Job Snijders)所说,如果知名DNS服务提供商(包括权威和递归服务)使用RPKI签名路由,并验证通过EBGP收到的路由,那么这种攻击的影响会减小,因为可以来回建立受到保护的路径。一小部分高度连接的组织需要部署基于RPKI的BGP Origin Validation,为数十亿最终用户确保良好的互联网体验。

RedLock云安全副总裁Matt Chiodi同样担心并警告说,这些BGP劫持攻击应该被视为警告。“BGP和DNS是互联网的无声战士,这些攻击非常严重,因为几乎所有其他互联网服务都认为它们是安全的。数十亿用户大多数都依靠这些无形的服务来完成从Facebook到银行的所有事情。”

Chiodi通过电子邮件写道:“遗憾的是,鉴于这两种系统基于信任的特性,减轻基于BGP和DNS的攻击非常困难。”

来源:https://dyn.com/blog/bgp-dns-hijacks-target-payment-systems/