黑客劫持了超过10万个路由器通过DNS设置将用户重定向到恶意网站

时间 : 2018-10-01 编辑 : DNS智能解析专家 来源 : DNS.COM

持续的DNS劫持活动似乎从2018年9月20日开始,并且通过添加一堆新扫描程序而显着增长。该活动尝试在路由器的网页上进行暴力破解或使用dnscfg.cgi漏洞绕过身份验证。

Netlab团队对威胁称之为GhostDNS,并在博客文章中指出该活动涉及52个被劫持的域名,至少19个已确认的网络钓鱼页面,以及超过70个被利用的路由器和固件模型。一些目标域名属于Citibank和Banco do Brasil等金融机构,而其他域名则归Avira防病毒软件和Netflix所有。

Netlab的报告指出,恶意活动主要在巴西(87.8%),黑客劫持了100,000多个受损的家庭路由器,使用远程配置URL修改已利用网络设备的DNS服务器设置,将毫无防备的巴西电子银行客户重定向到网络钓鱼站点来窃取银行凭据。

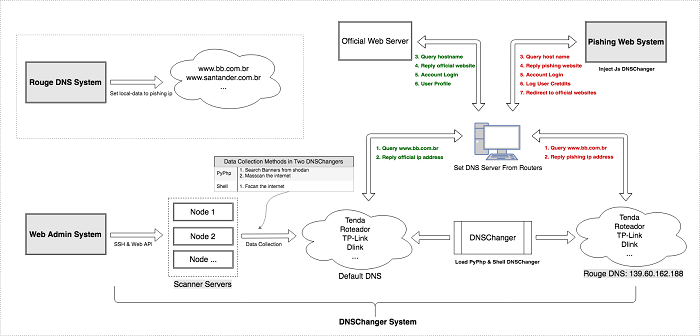

GhostDNS由DNSChanger模块,网络钓鱼Web模块,Web管理模块,Rogue DNS模块四个不同部分组成。这些脚本会劫持路由器设置,用其它 DNS 服务顶替,然后将流量引导至“克隆”后的大型在线服务提供商的登陆页面。

DNSChanger模块

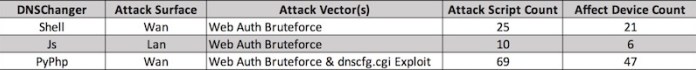

该模块负责信息收集,并使用三个DNSChanger子模块对互联网和内联网网络上的路由器进行攻击。此DNS更换器模块由100多个影响70多个不同路由器的攻击脚本组成。

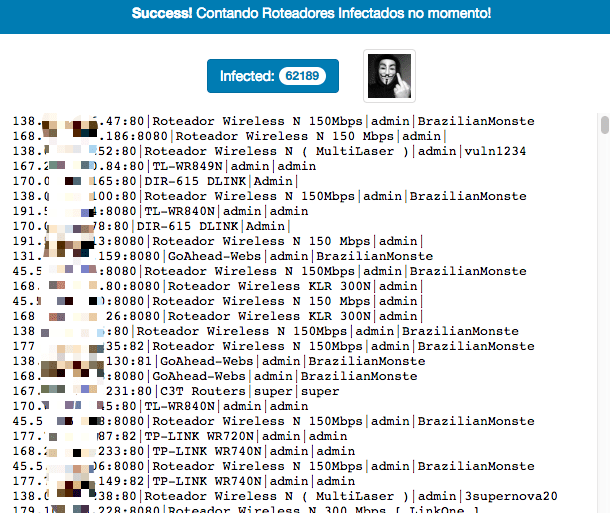

在检查其中一个包含针对47种不同路由器/固件的69个攻击脚本的子模块PyPhp DNSChanger时,Netlab发现了一些统计信息,显示这个特定模块本身感染了超过62,00个路由器。

Web管理模块

研究人员发现其中一个PyPhp DNSChanger节点中的管理面板包含Web Admin System的登录页面。这个个 Web 管理系统,它会扫描互联网上易受攻击的设备。

Rogue DNS模块

Rouge DNS服务器包含许多被劫持的域,主要是银行域,云托管服务,以及属于安全公司Avira的域。

网络钓鱼Web模块

Rogue DNS服务器劫持目标域并将其解析为网络钓鱼服务器和网络钓鱼服务器服务器对应的网络钓鱼站点。

在9月21日至9月27日期间,这些鬼魂活动主要针对位于巴西的用户。

Netlab表示,GhostDNS系统对互联网构成了真正的威胁。它具有高度扩展性,利用多种攻击向量,采用自动攻击过程。一旦你的路由器被黑客入侵,通常无害的网银就会变成网络钓鱼的噩梦 —— 将 HTTP 请求恶意重定向到克隆后的登陆页面,以收集用户数据。Netlab 目前正与主要的服务提供商展开合作,以加强漏洞管控、并关闭将用户导向钓鱼网站的恶意 DNS 服务器。

作者:GURUBARAN S

来源:https://gbhackers.com/hackers-hijacked-100000-routers/