2018年DNS攻击仍在继续,安全防护是否有跟上?

时间 : 2018-12-10 编辑 : DNS智能解析专家 来源 : DNS.COM

在2017年初,即使已经使用了数十年,域名系统(DNS)仍然是互联网的致命弱点。 这是因为互联网上几乎所有东西都需要DNS,但DNS服务依赖的协议既不可靠又容易被冒充。出于这两个原因,攻击者将DNS定位为直接攻击或颠覆以支持其他攻击。

现在已经是年底,我们都好奇在2018年中看到DNS威胁发生了什么。对此有相关安全企业对2018年进行深入研究,注意到各种类型的DNS攻击及其作为拒绝服务武器的使用。在整个一年中,看到的DNS事件主要分为三类。

DNS water torture拒绝服务攻击

有相关客户报告伪随机子域或“DNS water torture attacks”每秒有50万个连接攻击他们的网络。 即使网络不是攻击的直接目标,也会发生中断。 例如,服务提供商仍然感受到DNS water torture通过他们的网络并使他们的管道饱和的影响。

为了实施DNS water torture攻击,攻击者利用僵尸网络(或thingbot)针对权威名称服务器发出数千个针对虚假子域的DNS请求。因为请求是针对不存在的子域或主机,所以请求消耗主解析器上的内存和处理资源。如果内联中间DNS解析器,他们也会被这些虚假请求堵塞。对于合法的最终用户,所有这些资源消耗意味着一切运行缓慢甚至停止,从而导致拒绝服务。

客户看到数百、数千或在某些情况下数百万个不存在域的DNS请求。仔细检查后,每个请求似乎都是伪随机生成的无意义字符串,机器人尽可能快地生成请求,然后将它们充分填满。

您可以做些什么呢

第一步是了解您的DNS环境:了解您拥有的解析器,它们的位置以及组织的正常流量负载。这意味着主动监控DNS服务器,不仅是为了正常运行时间,还包括负载和资源使用情况。如果遭受DNS water torture攻击,您能多快将其识别为DDoS攻击而不是操作事故?如果没有适当的监控和安全培训,您的团队可能会失去宝贵的几分钟或几小时的宝贵正常运行时间,试图找出客户无法访问您网站的原因。令人震惊的是,关闭DNS的攻击也可以取出入站电子邮件(因为客户无法解析DNS MX记录),因此即使客户投诉也可能无法联系到您。

下一步是确保您拥有DDoS响应策略,其中包括确保DNS服务器的弹性,DDoS抓取/限制技术解决方案,和/或为您的团队制定警报/升级计划。由于这些攻击对大多数组织来说都是一个可信的威胁,因此DNS中断的影响应根据预期损失进行量化,并与业务领导一起进行审核。

反射DNS DDoS攻击

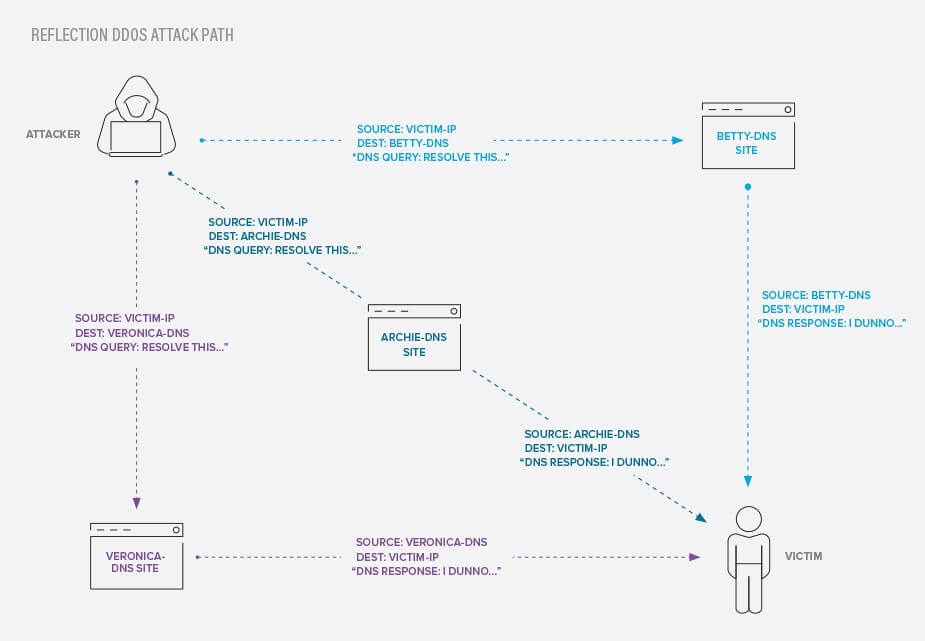

还有客户看到使用欺骗性DNS数据包的旧式反射DDoS攻击。 由于DNS使用非有状态UDP协议,因此攻击者可以“反映”开放DNS解析器的虚假DNS请求,以生成DNS请求的风暴,以淹没受害者,如图1所示:

DNS反射攻击如何工作

当发生这种情况时,客户会看到来自各种前所未见的地址的大量DNS查询。这些请求通常用于无意义的域甚至是“localhost”地址,因为它们是由DNS water torture攻击引起的机器人生成的。有时攻击者会使用像雅虎或谷歌这样的大型互联网DNS解析器来反射他们的攻击,因此源地址可能来自那里。

如果阻止您Internet连接的DNS请求未登录实时地址,您可能会看到返回ICMP目标无法访问的消息从网络中弹回,这也会增加流量堵塞。在这些类型的攻击中,DNS反射攻击的行为类似于网络容量DDoS,旨在通过流量填充管道,而不是针对特定服务或主机。

您可以做些什么呢

如前所述,准备对拒绝服务攻击的响应对任何依赖于Internet的组织都是谨慎的。同样重要的是不要成为问题的一部分。 您应该确保没有可用于反射DDoS攻击的任何可通过Internet访问的资源。这包括DNS解析器,但也可以包括从不受信任的来源(如memcached服务器)或简单服务发现协议(SSDP)、网络时间协议(NTP)或字符生成器协议(CharGEN)等服务接受不受限制的可欺骗流量的任何服务。

过期域名接管和重定向

一些客户报告了他们的一些网站突然开始重定向到奇怪的、声名狼藉的网站这样的一系列攻击。 正常的目标网页或电子商务网站已成为赌博网站、虚假购物网站甚至恶意软件推送的广告页面。 攻击者注册了客户旧的过期域名,并建立虚假网站以劫持正常的客户流量。由于这些网站中的许多网站已经拥有大量访问者,因此对于诈骗者来说,这是一种半合法的方式来挖掘免费网站流量。

不幸的是,攻击者对流量所做的事情远非合法。原始域的用户在不知情下被提供恼人的广告、骗局消息、点击欺诈站点或恶意软件。更糟糕的情况就是,诈骗者会放置原始网站的冒名顶替版本以窃取客户的登录凭据或支付卡信息等。

您可以做些什么呢

发生这种情况的原因之一是有些公司企业会忘记他们拥有的域名以及其何时到期。域名清单流程的所有权应集中到一个团队或角色,并分配用于跟踪和管理续订的职责。还应对域名所有权执行强身份验证和最小权限原则。当某个域名准备弃用时,应该有一个计划的去平台化过程,该过程可能涉及转发到新的域名一段时间,直到迁移所有用户。

保持警惕

DNS安全仍然对Internet的服务存在威胁。 因此,它需要注意和保护。 这些是我们目前常见的DNS攻击,因此您应该确保您的IT和安全团队了解它们。记住DNS是如何工作的,并且安全性需要评估三个主要组件:DNS服务器、域名所有权和DNS客户端流量。攻击者知道这些是关键的弱点,且没有得到足够的审查。各个企业需要为此做好一切安全准备。