WordPress又一浩劫:超1万个基于WordPress的网站被黑客攻击

时间 : 2018-08-06 编辑 : DNS智能解析专家 来源 : DNS.COM

近日,网络安全公司Check Point披露了一场大规模恶意广告攻击行动。攻击者通过购买披着合法外衣的”加料“网站广告位,劫持用户流量来获取黑色利益。研究人员推测,这些来路不明的广告位已经加入到合法的在线广告平台,以确保能够准确到达他们的“目标客户”——各大在线犯罪团伙,后者劫持受害者的网络流量,重定向至骗子网站或利用工具推送勒索软件、网银木马或挖矿插件等恶意软件。

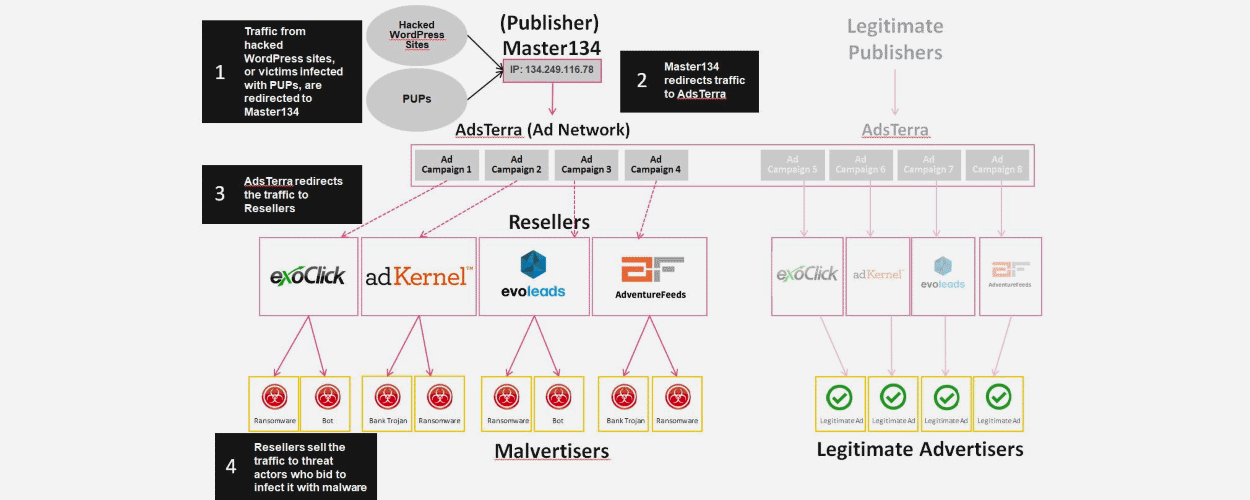

Check Point在报告中表示,“Master134”是这场恶意攻击背后的黑手, 该团伙入侵了1万多个基于WordPress CMS 4.7.1版本的网站,接管网站后自行开设网站广告位,并发布到实时竞价广告平台AdsTerra。这些广告位通过广告经销商(例如AdKernel、AdventureFeeds、EvoLeads和ExoClick)流向各大在线犯罪团伙。

攻击者在购买这些广告位后,利用用户浏览器或相关插件(例如Adobe的Flash Player)中未修补的漏洞运行恶意JavaScript代码,用户只要点击这些恶意广告就会遭到攻击。攻击者甚至可以根据安全性较差的操作系统、浏览器或特定类型的设备来定位用户。

最终推送到用户端的广告内容取决于用户的身份、位置、使用的设备类型等诸多因素,而现在的线上广告领域仍缺乏必要的验证技术,业内难以对每个广告进行详尽的审核以避免恶意内容的分发。

这对于在线犯罪团伙而言简直喜闻乐见,因为他们不仅能够在合法的在线广告平台上买到可“加料”的网站广告位,而且非法所得还能通过支付系统进行洗白。他们甚至会将攻击所得和广告支出做一个比较来衡量回报率。

Check Point的研究人员表示,第三方广告发布平台和经销商可能明知这些情况,但仍选择帮助这条黑色利益链上的各方完成交易。

而根据该安全公司的调查结果,攻击者很有可能直接向Master134支付费用,然后Master134向网络广告系统支付用于重定向的费用,甚至是模糊流量的来源。攻击者在购买网站广告位时所用的第三方平台是合法的,因此攻击者可借助平台精确掌控用户的流量。这样的恶意广告还挂在大量的网站上,每周仍约有4万名用户遭到攻击和感染。

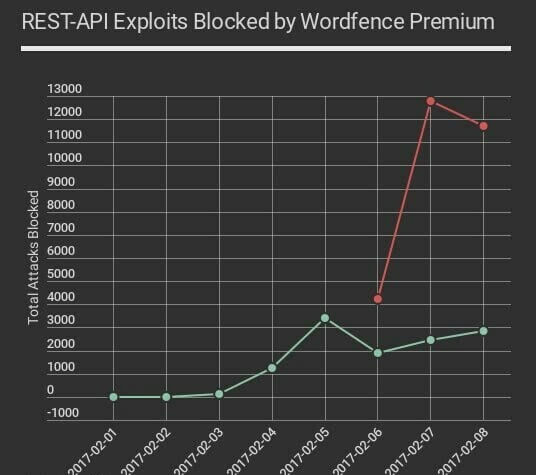

值得关注的是,WordPress早在2017年1月发布的4.7.2版中修复了相关漏洞,但似乎很多网站都没把升级放在心上。在当时,黑客就曾利用REST API漏洞对使用WordPress的网站发动攻击,纂改了超过3.9万域名的150多万网页,如此大规模的攻击可谓是WordPress网站遭遇的一场浩劫。

漏洞允许攻击者发送一个简单的HTTP请求,绕过身份验证系统,编辑WordPress网页的标题和内容,它只影响WordPress v4.7.0和4.7.1。当时安全公司Sucuri的报告显示,有6.7万个WordPress网页被利用这种方法涂改,被纂改的网页数量出现了爆发式增长。

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。相关网站应该立即升级到4.7.2,以免继续受到黑客攻击。