黑客通过DNS重定向巴西的银行,诱骗客户访问克隆网站获取敏感信息

时间 : 2018-08-13 编辑 : DNS智能解析专家 来源 : DNS.COM

近日,Radware威胁研究中心已经确定了一项针对巴西银行客户通过其物联网设备进行的劫持活动,黑客正在寻求改变域名系统(DNS)设置,针对巴西银行客户的物联网(IoT)设备并试图获得用户的银行凭证。

自6月8日以来,该研究中心一直在跟踪针对巴西DLink DSL调制解调器路由器的恶意活动。通过2015年的已知旧漏洞,恶意代理正试图修改巴西居民路由器中的DNS服务器设置,通过恶意DNS服务器重定向所有DNS请求。恶意DNS服务器正在劫持对Banco de Brasil(www.bb.com.br)主机名的请求,并重定向到托管在同一恶意DNS服务器上的虚假克隆网站,该网站与合法的Banco de Brasil没有任何关联。

而另一家巴西金融机构Itau Unibanco的主机名(www.itau.com.br)也正在被重定向,但目前尚未得到克隆网站的支持。对于所有其他DNS请求,恶意服务器作为转发器工作,并像ISP DNS服务器一样解析。黑客设置的恶意DNS服务器成为一种有效的中间人,为恶意行为者提供灵活性,可以提供假门户和网络前端,用以收集路由器被感染的用户的敏感信息。

关于这种方法的独特之处在于,在没有用户的任何交互情况下执行劫持。而早在2014年以及整个2015-2016年间,就已经有相关的网络钓鱼广告系列,其中包含精心设计的网址和恶意广告系列,这些广告系列试图从用户的浏览器中更改DNS配置。2016年初,一个名为RouterHunterBr 2.0的漏洞利用工具在互联网上发布并使用了相同的恶意URL,但是迄今为止还没有任何关于此工具滥用的报告。

在用户完全不知道变化的意义上攻击是隐蔽的。劫持工作无需在用户的浏览器中制作或更改URL。用户可以使用任何浏览器和他/她的常规快捷方式,他或她可以手动输入URL,甚至可以从iPhone,iPad,Android手机或平板电脑等移动设备上使用它。他或她仍将被发送到恶意网站而不是他们请求的网站,并且劫持有效地在网关级别工作。

一、攻击细节

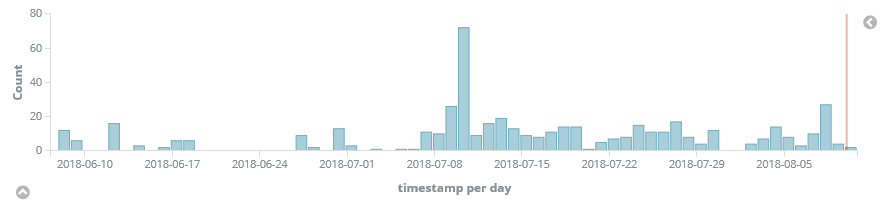

自6月12日以来,Radware的欺骗网络一直在记录旧D-Link DSL路由器漏洞的多次感染尝试。

该漏洞允许在调制解调器路由器上进行未经身份验证的DNS服务器设置远程配置。恶意URL采用以下形式:

![]()

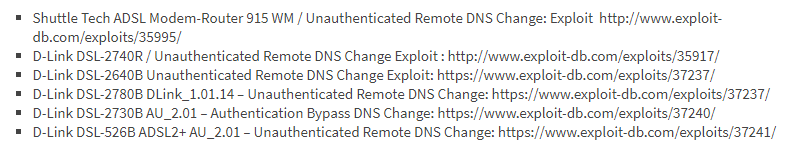

漏洞最早于2015年2月发布,用于多个DSL路由器,主要是D-Link:

Radware的欺骗网络在6月8日至8月10日期间记录了近500次尝试.Radware基于圣保罗的蜜罐无一例外地捕获了这些尝试。而全球欺骗网络的其余部分没有捕获任何这些尝试,这意味着恶意代理仅将攻击集中在巴西目标上。这可能是为了在保持未被发现的同时提高效率。

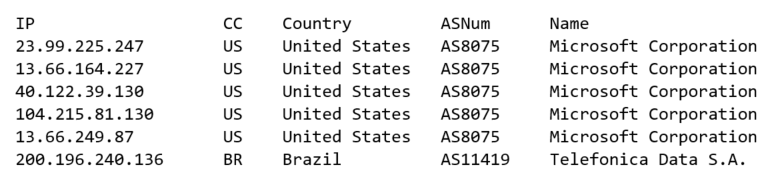

漏洞利用尝试是从少数服务器执行的。 大多数服务器都位于美国,但唯一的活跃服务器位于巴西。以下是五个IP的500次尝试:

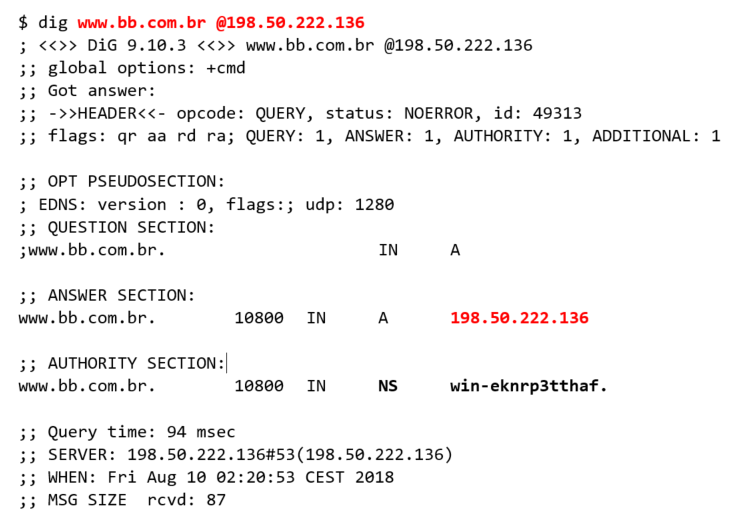

最初在漏洞利用中使用的恶意DNS服务器IP是69.162.89.185。该IP从2018年8月2日变更为198.50.222.136 。通过恶意DNS服务器解析Banco de Brazil(www.bb.com.br)的主机名:

对于Itua Unibanco来说同样如此:

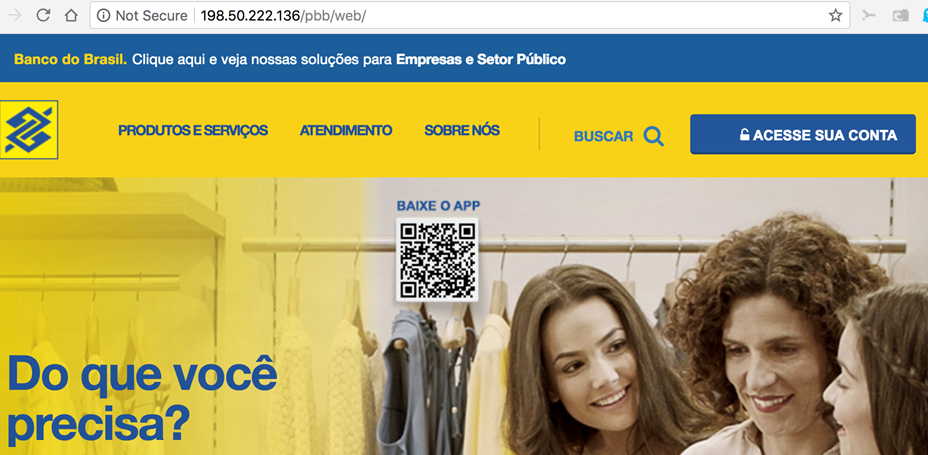

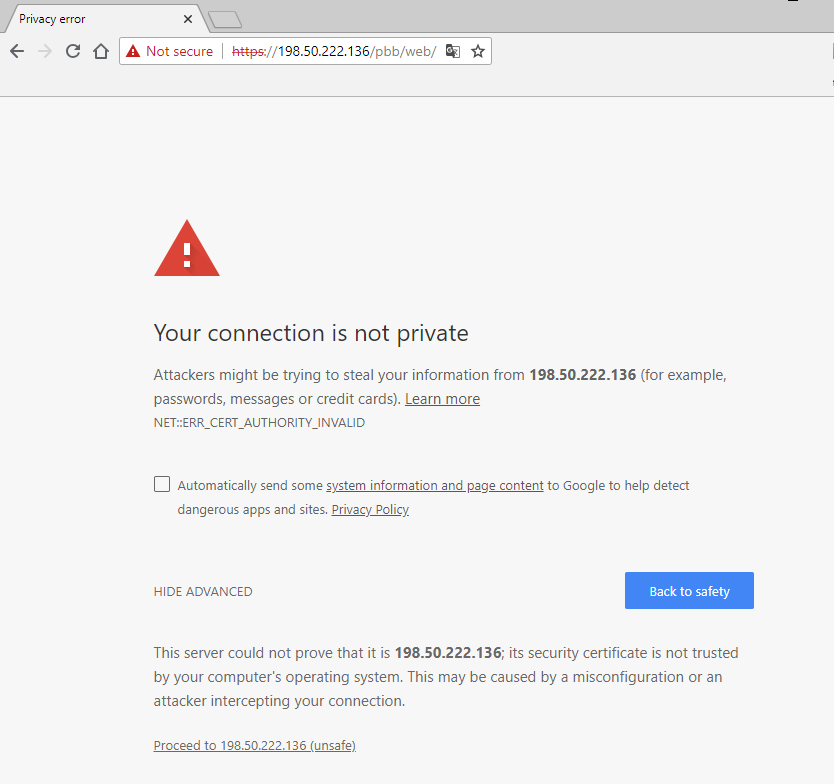

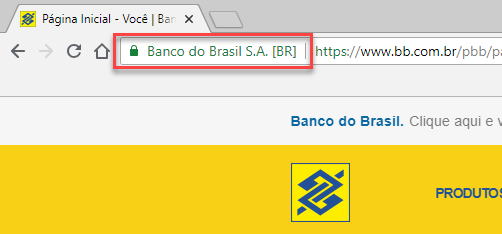

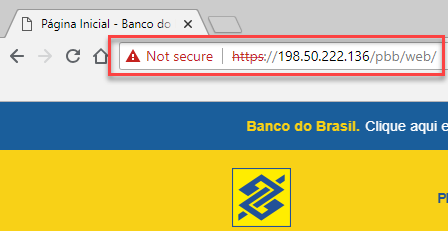

Banco de Brasil的假冒克隆网站位于https://198.50.222.136/pbb/web,使用自签名证书,有效期开始日期为2018年8月1日,与漏洞利用尝试中恶意DNS服务器IP的变化相匹配。让她这个Banco de Brasil的假冒克隆网站托管在一个与合法的Banco de Brasil网站没有任何联系的恶意服务器上。

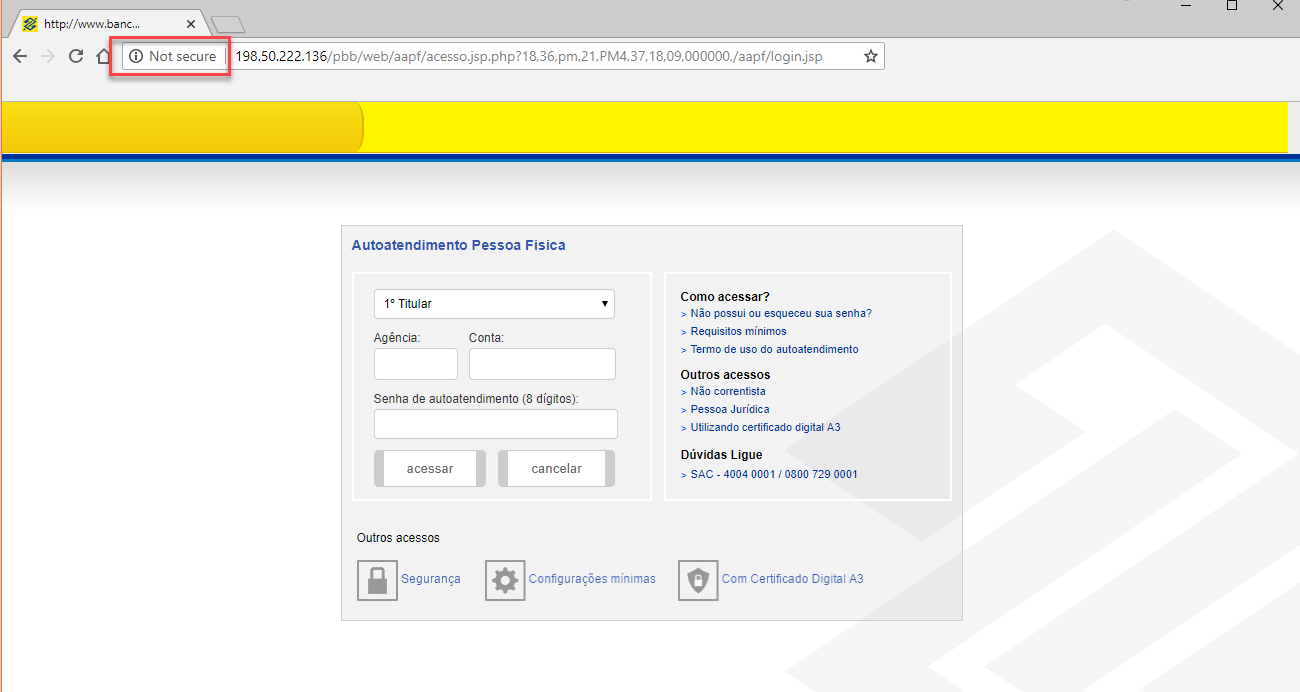

当试图通过虚假的克隆网站访问该帐户时,会用户显示一个表格,询问银行代理商号码,帐号和八位数的密码。

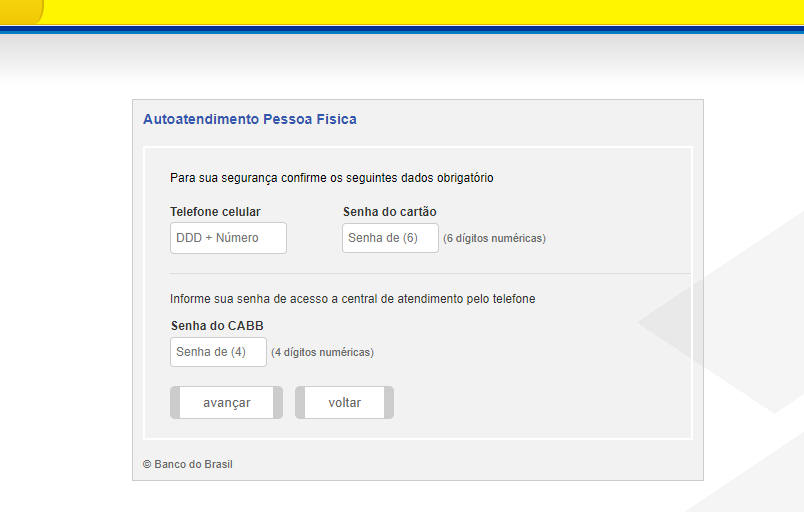

接下来,假网站会要求用户提供手机、卡针和CABB编号以确认身份。

二、对最终用户的影响

上面引用的银行没有受到直接攻击或破坏,但是他们的用户可能会因为这种恶意劫持攻击而遭受财务和私人数据丢失。用户的“唯一”指示符是所有现代浏览器在使用安全连接时明确指出的无效证书。如果没有明确确认“不安全”例外,甚至无法访问该网站!但是,与原始网站不同,恶意网站确实允许不安全的连接。如果用户出于某种原因将书签或键入不安全的URL(http:// instead of https://),则恶意网站会愉快地保持不安全的连接,并且对用户没有明显的警告。

当恶意DNS服务器脱机或被关闭时,将对受害者产生另一个影响。 攻击者试图使用相同的恶意服务器IP修改主要和辅助名称服务器,这意味着当恶意服务器脱机时,所有受感染的家庭将无法进一步解析任何主机名,并且在用户手动更新之前,他们的互联网几乎无法访问他们的路由器设置或ISP会覆盖设置。

三、物联网设备安全意识

目前只有过去两年未更新的调制解调器和路由器才能被利用,解决当下这个问题其实很简单,用户需要确保路由器安装最新固件或使用信任的 DNS 服务器。及时更新不仅可以保护设备的所有者,还可以防止设备被用于破坏性DDoS攻击或用于隐藏目标攻击。

所有现代浏览器在使用安全链接时都清楚地表明虚假网站的证书存在问题。最好不要忽视这些警告,最好不要在未经进一步考虑或调查的情况下批准异常弹出窗口。面对这种情况,可及时联系试图访问的组织的服务台。

我们目睹了当下消费者物联网设备受到僵尸网络的奴役,这些僵尸网络设计可用于执行毁灭性的DDoS攻击,采用加密货币,提供匿名代理服务以隐藏攻击并收集机密信息。过去一年中关于物联网设备上的大多数攻击都是在具有管理权限的用户环境中滥用远程命令执行,如果使用嵌入在RCE漏洞利用URL中的命令行脚本来制作类似的劫持攻击,那么使用恶意代理来制作类似的劫持攻击并不是太牵强。

由于物联网恶意软件相关的大多数与消费者物联网设备相关的活动并非针对设备所有者,所以只要设备的主要功能不受损害,所有者通常不会意识到或者说他们对此不在乎。但我们要重视的是黑产已经盯上了各种物联网设备,通过漏洞技巧去篡改这些路由器等物联网设备的DNS服务器。这就意味这:用这个路由器上网的一批用户都被「劫持」了,上网流量被劫持,也就意味着你上网的隐私没了,密码、证书等都有可能泄露,或被用于隐私信息的贩卖,亦或是直接盗取其账户下的金钱等,而返回的页面也可能被篡改植入广告、挂马之类的。

来源:https://blog.radware.com/security/2018/08/iot-hackers-trick-brazilian-bank-customers/